参考:公式ドキュメント

clamscan

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 | |

clamdscan

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 | |

clamdscanで再起的なスキャンを実行する

1

| |

参考:公式ドキュメント

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 | |

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 | |

1

| |

1

| |

1 2 3 | |

1

| |

ClamAVにはウイルススキャンを行う clamscan と、

デーモンとして常駐させておきウイルススキャンする clamdscan があります。

clamscan では実行の度に定義データベースの読み込みを行いますが、 clamdscan ではデーモンの起動時にのみ定義データベースの読み込みを行います。

ClamAVにはローカルでウイルススキャンを行うclamscanと、 デーモンとして常駐させておき特定のIPを持つ端末をウイルススキャンするclamdscanがあります。

1

| |

1 2 | |

clamdscan実行時に権限エラーが出る場合

/etc/clamav/clamd.conf の User clamav を User root 等に書き換えてください。

freshclam を毎日実行するようデーモンとして常駐させます。

1

| |

clamscan.sh を作成します。

1 2 | |

作成したスクリプトを配置します。

1 2 | |

SubversionやGitなどのリポジトリをブラウザ上で一元管理する「Allura」のインストール手順です。

Alluraの構築に必要なパッケージをインストールします。

1

| |

MongoDBのインストール手順です。

1 2 3 4 5 | |

pipをインストールし、さらに必要なパッケージをインストールします。

1 2 3 4 | |

Alluraのログを格納する環境準備です。

1 2 | |

Allura本体をgitからクローニングし、必要なパッケージをインストールします。

1 2 3 4 5 6 | |

プラグインツールを全てインストールします。

1

| |

必要なプラグインのみインストールします。 src/allura以下ににツールのディレクトリがあります。以下の2つは必須ツールです。

1 2 3 4 | |

同様に

1 2 | |

で追加ツールをインストールできます。

Apache Solrのインストールを行います。

1 2 3 4 5 6 | |

各種リポジトリを保存する領域を作成します。

1 2 3 | |

Alluraを起動します。

1 2 3 4 | |

/etc/init.dにalluraの起動スクリプトを配置し、serviceコマンドで扱えるようにします。

1

| |

ALLURADIRと SOLRDIRは適宜変更してください。 以下は”user_allura”というユーザーのホームディレクトリにAlluraがインストールされている場合です。

1

| |

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 | |

このスクリプトを作成した後、以下を実行するとsudo service allura startで起動できるようになります。

1

| |

以上です。

おわり

言語ファイルのコピー

gitからクローニングしたcachet-masterのapp/lang内に日本語フォルダを新規作成し、他国語の言語ファイルをコピーします。 (ここではフォルダ”ja”を作成し、英語ファイルをコピーしています。)

1

| |

日本語の追加

app/config/langs.phpに以下を追加

1

| |

コピーしたファイルの編集

コピーしたファイル内のキーに対する値を全て日本語化します。app/lang/ja内の各ファイルで以下の文を定義しています。

cachet.php:主にステータスページ(トップページ)で表示される文を定義しています。

dashboard.php:主にダッシュボード(設定画面)で表示される文を定義しています。

errors.php:HTTPのステータスが404や401のときに表示される文を定義しています。

forms.php:主にダッッシュボード内各ページの項目を入力する際に表示される文を定義しています。

pagination.php:ステータスページにて、より前(後)のページを見たいときにクリックする「前(次)の週」という語句を変更できます。

reminder.php:主にパスワードを再設定する際に表示される文を定義しています。

setup.php:主にインストール後初めてCachetHQのページにアクセスした際に表示される文を定義しています。

validation.php:入力した項目が誤っている旨の文を定義しています。

また、具体的な編集方法について例えばapp/lang/ja/cachet.phpの7行目では

1

| |

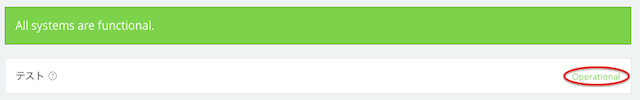

Operationalの部分を

1

| |

のように編集すると、

赤枠で囲まれた文字が

日本語化されます。

Redmine.jpの最新版インストールガイド と併読してください。

“SELinuxを無効にする”の項は無視し、SELinuxをPermissiveモード(監視はするがアクセス制御はしない)にします。

1

| |

以降、最新版インストールガイド に従い、Redmineを構築します。

Redmineを構築し終えたら、以下のコマンドを実行します。

1 2 | |

Redmineのルートフォルダに対して「httpd_tというラベル付けがされたファイルから読み出される権限」を適用し、httpdによるファイルへの書き込み許可を設定しています。

最後に、SELinuxをEnforcingモードに戻します。

1

| |

以上です。

Omnibus packageを使ってインストールしたGitLabへのHTTPアクセスを特定のIPアドレスのみ許可するための設定です。

GitLab Omnibus packageを使用している場合、webサーバ(Nginx)の設定ファイルは以下の二つです。

/var/opt/gitlab/nginx/conf/nginx.conf/var/opt/gitlab/nginx/conf/gitlab-http.confこれらのファイルは gitlab-ctl reconfigure を実行することで /etc/gitlab/gitlab.rb を元に自動生成されるので、直接編集して設定を追加することはできません(そのうち上書きされてしまいます)。

Nginxに設定を追加するには、gitlab.rb内の設定 custom_gitlab_server_config を使用します。

custom_gitlab_server_config の有効化/etc/gitlab/gitlab.conf に以下の記述を追加してください。

1

| |

custom_gitlab_server_config に書かれたものはNginxの設定ファイル /var/opt/gitlab/nginx/conf/gitlab-http.conf の server ブロックの末尾に挿入されます。上記の記述により、ファイル /etc/gitlab/custom_gitlab_server.conf を読み込むための設定がNginxに追加されます。

/etc/gitlab/custom_gitlab_server.conf の記述custom_gitlab_server.conf にはNginxの設定ファイルが自由に書けます。HTTPアクセスを特定のIPアドレスに限定するには以下のように記述します。

1 2 3 4 | |

gitlab.rb からNginxの設定ファイルを生成:

1

| |

GitLabの再起動:

1

| |

gitリポジトリをHTTP経由でcloneやpushできるよう設定する手順です。Ubuntu 14.04上でApacheを使って次のような環境を作ることをを想定しています。

Basic認証用パスワードファイルの生成に使う htpasswd を使用するために apache2-utils パッケージのインストールと、 git-http-backend を動作させるために必要な mod_cgi の有効化も行います。

1 2 3 | |

1

| |

1 2 3 4 | |

1

| |

以下の設定を /etc/apache2/httpd.conf に追記するなどします。

1 2 3 4 5 6 7 8 9 10 | |

1

| |

1 2 | |

普通にインスタンスを作成しアプリケーションほか構築

自動起動の設定等はそのまま、起動しているデーモン等(特にログを出力するもの)の停止をおこなう。

サンプル

1 2 | |

削除対象

1 2 3 | |

下記内容の delete.sh ファイルを /root に作成する。

下記シェルスクリプトでは、 root および ec2-user でのMySQLに関するログも削除している。

またログファイルに関してはhttpdのログなど、公開したくないログがあればサンプルを参考に内容を消去するスクリプトを追記すること。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 | |

1

| |

delete.shを削除する。

1

| |

rootの履歴を削除する。

1 2 | |

AWS管理コンソールで、対象のインスタンスを指定し、

[Actions] をクリックして [Image] を選択し、[Create Image] でしばらくすると、My AMIsに追加される。

Discription や Name は、作成時のみ指定可能であとから変更することができないので、あらかじめ記入内容を決めておき、コピペでしていする用が良い。

作成元のインスタンスはログイン用公開鍵を削除しているので、もうログインできない。

インスタンスは使えないので、 STOPもしくはTerminate する。

Imageを作成した段階では、 Private 状態なので、 Public に変更するとAMIが公開される。

AMIは各リージョン毎に別々の扱いなので、他のリージョンでも公開したいときは、別リージョンへコピーする。各リージョンにあるAMIは、それぞれ個別の扱い(IDも別)なのでそれぞれで公開設定を行う。

AMIの内容を更新し作り直した際も、それぞれ個別に扱う必要がある。

本手順で作成される環境

本手順で作成される環境は以下のとおりです。

| CachetHQ | CachetHQ 1.0.0 |

|---|---|

| OS | Ubuntu 14.04 |

| データベース | MySQL 14.14 |

| webサーバ | Nginx 1.4.6 |

| PHP | 5.6.4-1 |

SSLで通信を行うため443番のポートを開けておきます。

1 2 | |

リポジトリやパッケージを最新の状態にしておきます。

/etc/apt/sources.listに以下を追加

1 2 | |

以下のコマンドでgpg鍵をダウンロード・リポジトリの追加を行います。

1 2 3 | |

CachetHQを導入するにあたり、必要なパッケージのインストールを行います。

1

| |

デフォルトキャラクタセットをutf8に設定

エディタで /etc/mysql/my.cnf を開き、

[mysqld] セクションに

1

| |

[mysql] セクションに

1

| |

を追加してください。

MySQLの初期設定

1

| |

CachetHQ用のデータベース、ユーザーの作成

1 2 3 4 5 | |

phpモジュールのインストール

1

| |

composerを配置

1 2 | |

bower、gulpを使用するためにnodejsをインストール

1 2 3 4 | |

gitからリポジトリをクローン

1 2 3 | |

※cachet.example.com:サイト名

エディタで.env.phpを作成

1 2 3 4 5 6 7 8 9 | |

※db_cachet,user_cachet,passwordの部分はデータベースの設定に合わせ適宜変更してください。

db_cachetに必要なテーブルを登録

1 2 3 | |

CachetHQを動かすにあたり必要なものを自動収集

1 2 3 | |

エディタで/etc/php5/fpm/pool.d/cachet.confを作成

1 2 3 4 5 6 7 8 9 10 11 12 | |

※ユーザー名の部分は適宜置き換えてください

php5-fpmの再起動

1

| |

SSLの自己証明書を発行

1 2 3 4 5 6 7 | |

エディタで/etc/nginx/sites-available/cachet.confを以下の内容で作成

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 | |

シンボリックリンクを張り、Nginxを再起動

1 2 | |